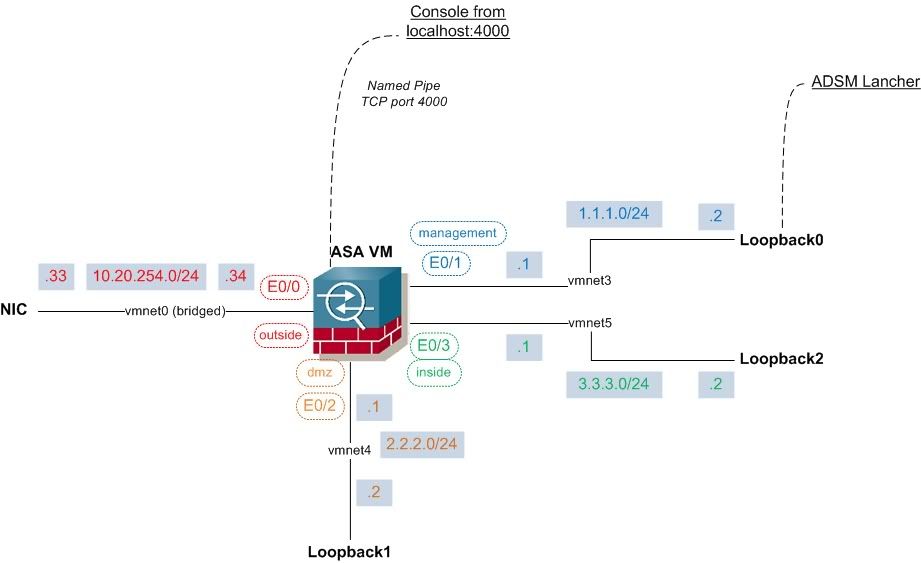

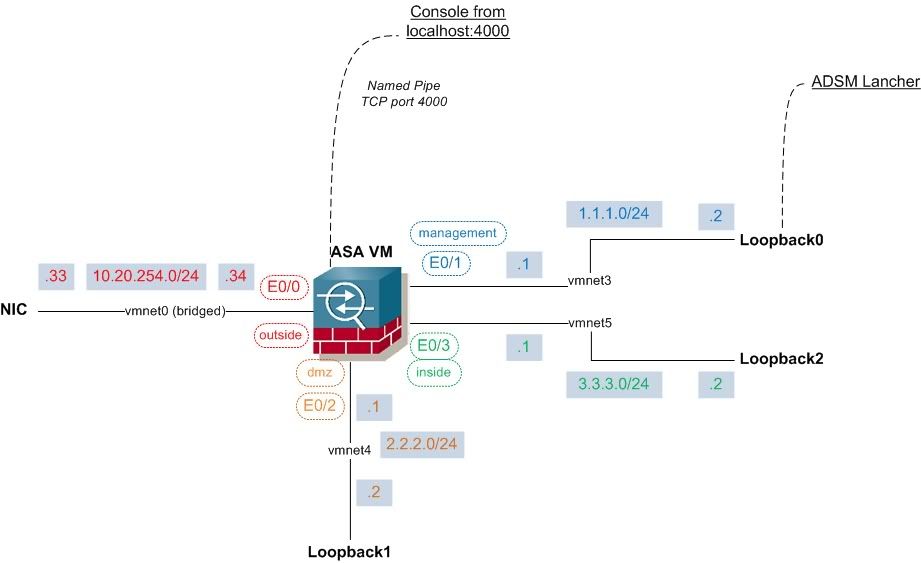

Mô hình của ASA như sau:

Mình đặt ra các tình huống như sau:

a. Người dùng từ bên ngoài outside được cho phép (ví dụ như TCP-http, ICMP-ping...) vào Dmz

b. Tất cả các miền đều có thể truy cập vào Dmz (như TCP-http, ICMP-ping...)

c. Miền outside không thể truy cập vào miền inside và management (như TCP-telnet)

d. Chỉ có miền inside mới được truy cập vào management (như TCP-telnet)

Mình áp dụng các luật ACL sau:

Với tình huống a và b:

+ access-list DMZ_out remark ACL cho phep tat ca cac mien vao dc Dmz

access-list DMZ_out extended permit tcp any 2.2.2.0 255.255.255.0 eq www

access-list DMZ_out out interface outside

Với tình huống c:

+ access-list INSIDE_out remark ACL cam outside vao inside

access-list INSIDE_out extended deny tcp 10.20.254.0 255.255.255.0 3.3.3.0 255.255.255.0 eq telnet

+ access-list MANAGEMENT_out remark ACL cam outside vao management

access-list MANAGEMENT_out extended deny tcp 10.20.254.0 255.255.255.0 1.1.1.0 255.255.255.0 eq telnet

access-list INSIDE_out out interface outside

access-list MANAGEMENT_out out interface management

Với tình huống d:

+ access-list MANAGEMENT_out remark ACL cho inside vao management

access-list MANAGEMENT_out extended permit tcp 3.3.3.0 255.255.255.0 1.1.1.0 255.255.255.0 eq telnet

access-list MANAGEMENT_out out interface management

Nhờ mọi người cho ý kiến xem được chưa? và mình cũng đang thắc mắc giữa nơi áp dụng ACL. Vì trong router người ta thường áp dụng extended ACL ở nguồn, và standart ACL ở đích.

Mình đặt ra các tình huống như sau:

a. Người dùng từ bên ngoài outside được cho phép (ví dụ như TCP-http, ICMP-ping...) vào Dmz

b. Tất cả các miền đều có thể truy cập vào Dmz (như TCP-http, ICMP-ping...)

c. Miền outside không thể truy cập vào miền inside và management (như TCP-telnet)

d. Chỉ có miền inside mới được truy cập vào management (như TCP-telnet)

Mình áp dụng các luật ACL sau:

Với tình huống a và b:

+ access-list DMZ_out remark ACL cho phep tat ca cac mien vao dc Dmz

access-list DMZ_out extended permit tcp any 2.2.2.0 255.255.255.0 eq www

access-list DMZ_out out interface outside

Với tình huống c:

+ access-list INSIDE_out remark ACL cam outside vao inside

access-list INSIDE_out extended deny tcp 10.20.254.0 255.255.255.0 3.3.3.0 255.255.255.0 eq telnet

+ access-list MANAGEMENT_out remark ACL cam outside vao management

access-list MANAGEMENT_out extended deny tcp 10.20.254.0 255.255.255.0 1.1.1.0 255.255.255.0 eq telnet

access-list INSIDE_out out interface outside

access-list MANAGEMENT_out out interface management

Với tình huống d:

+ access-list MANAGEMENT_out remark ACL cho inside vao management

access-list MANAGEMENT_out extended permit tcp 3.3.3.0 255.255.255.0 1.1.1.0 255.255.255.0 eq telnet

access-list MANAGEMENT_out out interface management

Nhờ mọi người cho ý kiến xem được chưa? và mình cũng đang thắc mắc giữa nơi áp dụng ACL. Vì trong router người ta thường áp dụng extended ACL ở nguồn, và standart ACL ở đích.

Comment