TÌM HIỂU VỀ IDS VÀ IDS TRONG MẠNG KHÔNG DÂY

I.1. Khái niệm về IDS

IDS(Intrusion Detection System_ hệ thống phát hiện xâm nhập) là một thống giám sát lưu thông mạng, các hoạt động khả nghi và cảnh báo cho hệ thống, nhà quản trị . Ngoài ra IDS cũng đảm nhận việc phản ứng lại với các lưu thông bất thường hay có hại bằng cách hành động đã được thiết lập trước như khóa người dùng hay địa chỉ IP nguồn đó truy cập hệ thống mạng,…..

IDS cũng có thể phân biệt giữa những tấn công bên trong từ bên trong (từ những người trong công ty) hay tấn công từ bên ngoài (từ các hacker). IDS phát hiện dựa trên các dấu hiệu đặc biệt về các nguy cơ đã biết (giống như cách các phần mềm diệt virus dựa vào các dấu hiệu đặc biệt để phát hiện và diệt virus) hay dựa trên so sánh lưu thông mạng hiện tại với baseline(thông số đo đạc chuẩn của hệ thống) để tìm ra các dấu hiệu khác thường.

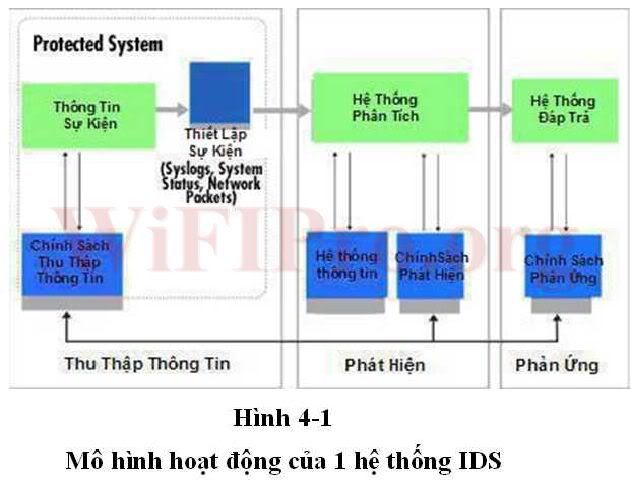

Ta có thể hiểu tóm tắt về IDS như sau :

+ Chức năng quan trọng nhất : giám sát -cảnh báo - bảo vệ

--------Giám sát : lưu lượng mạng + các hoạt động khả nghi.

--------Cảnh báo : báo cáo về tình trạng mạng cho hệ thống + nhà quản trị.

-------- Bảo vệ : Dùng những thiết lập mặc định và sự cấu hình từ nhà quản trị mà có những hành động thiết thực chống lại kẻ xâm nhập và phá hoại.

+ Chức năng mở rộng :

------- Phân biệt : "thù trong giặc ngoài"

------- Phát hiện : những dấu hiệu bất thường dựa trên những gì đã biết hoặc nhờ vào sự so sánh thông lượng mạng hiện tại với baseline

I.2. Phân loại IDS

Có 2 loại IDS là Network Based IDS(NIDS) và Host Based IDS (HIDS):

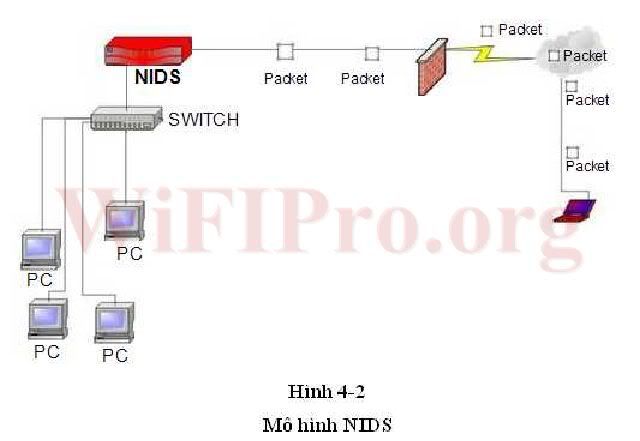

I.2.1. NIDS :

Được đặt giữa kết nối hệ thống mạng bên trong và mạng bên ngoài để giám sát toàn bộ lưu lượng vào ra.

Có thể là một thiết bị phần cứng riêng biệt được thiết lập sẵn hay phần mềm cài đặt trên máy tính. Chủ yếu dùng để đo lưu lượng mạng được sử dụng.Tuy nhiên có thể xảy ra hiện tượng nghẽn cổ chai khi lưu lượng mạng hoạt động ở mức cao.

NIDS :

------Ví trí : mạng bên trong --NIDS---mạng bên ngoài

------Loại : hardware (phần cứng) hoặc software (phần mềm)

------Nhiệm vụ : chủ yếu giám sát lưu lượng ra vào mạng.

------Nhược điểm : Có thể xảy ra hiện tượng nghẽn khi lưu lượng mạng hoạt động ờ mức cao.

Một số sản phẩm NIDS :

-Cisco IDS

http://www.cisco.com/en/US/products/...113/index.html

-Dragon® IDS/IPS

http://www.enterasys.com/products/ad...rotection.aspx

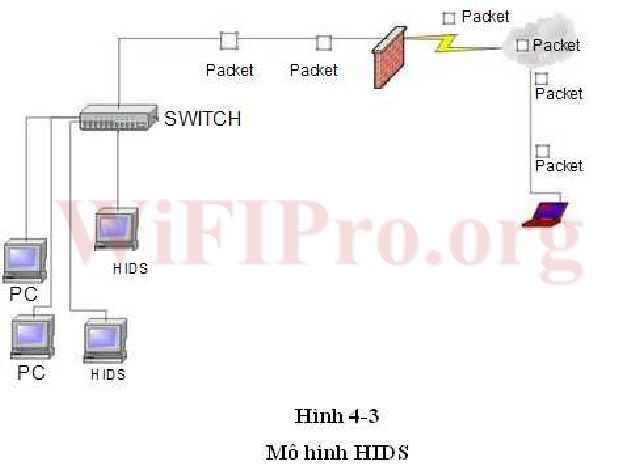

I.2.2. HIDS

Được cài đặt cục bộ trên một máy tính làm cho nó trở nên linh hoạt hơn nhiều so với NIDS. Kiểm soát lưu lượng vào ra trên một máy tính, có thể được triển khai trên nhiều máy tính trong hệ thống mạng. HIDS có thể được cài đặt trên nhiều dạng máy tính khác nhau cụ thể như các máy chủ, máy trạm, máy tính xách tay. HIDS cho phép bạn thực hiện một cách linh hoạt trong các đoạn mạng mà NIDS không thể thực hiện được. Lưu lượng đã gửi tới máy tính HIDS được phân tích và chuyển qua nếu chúng không chứa mã nguy hiểm. HIDS được thiết kế hoạt động chủ yếu trên hệ điều hành Windows , mặc dù vậy vẫn có các sản phẩm hoạt động trong nền ứng dụng UNIX và nhiều hệ điều hành khác.

HIDS :

------Ví trí : cài đặt cục bộ trên máy tính và dạng máy tính => linh hoạt hơn NIDS.

------Loại : software (phần mềm)

------Nhiệm vụ : phân tích lưu lượng ra vào mạng chuyển tới máy tính cài đặt HIDS

------Ưu điểm :

----------------+ Cài đặt trên nhiều dạng máy tính : xách tay, PC,máy chủ ...

----------------+ Phân tích lưu lượng mạng rồi mới forward.

------Nhược điểm : Đa số chạy trên hệ điều hành Window . Tuy nhiên cũng đã có 1 số chạy được trên Unix và những hệ điều hành khác.

Một số sản phẩm HIDS :

-Snort(Miễn phí_ open source)

Liên hệ: http://www.snort.org/

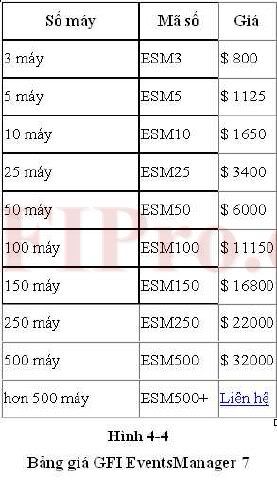

-GFI EventsManager 7

Liên hệ: http://www.gfi.com/lanselm/?adv=142&...ickid=13108213

-ELM 5.0 TNT software:

Liên hệ: http://www.tntsoftware.com/default.aspx

I.3. Các kỹ thuật xử lý dữ liệu được sử dụng trong các hệ thống phát hiện xâm nhập:

Phụ thuộc vào kiểu phương pháp được sử dụng để phát hiện xâm nhập, các cơ chế xử lý khác nhau cũng được sử dụng cho dữ liệu đối với một IDS.

-Hệ thống Expert (Expert systems)

Hệ thống này làm việc trên một tập các nguyên tắc đã được định nghĩa từ trước để miêu tả các tấn công. Tất cả các sự kiện có liên quan đến bảo mật đều được kết hợp vào cuộc kiểm định và được dịch dưới dạng nguyên tắc if-then-else. Lấy ví dụ Wisdom & Sense và ComputerWatch (được phát triển tại AT&T).

-Phát hiện xâm nhập dựa trên luật(Rule-Based Intrusion Detection):

Giống như phương pháp hệ thống Expert, phương pháp này dựa trên những hiểu biết về tấn công. Chúng biến đổi sự mô tả của mỗi tấn công thành định dạng kiểm định thích hợp. Như vậy, dấu hiệu tấn công có thể được tìm thấy trong các bản ghi(record). Một kịch bản tấn công có thể được mô tả, ví dụ như một chuỗi sự kiện kiểm định đối với các tấn công hoặc mẫu dữ liệu có thể tìm kiếm đã lấy được trong cuộc kiểm định. Phương pháp này sử dụng các từ tương đương trừu tượng của dữ liệu kiểm định. Sự phát hiện được thực hiện bằng cách sử dụng chuỗi văn bản chung hợp với các cơ chế. Điển hình, nó là một kỹ thuật rất mạnh và thường được sử dụng trong các hệ thống thương mại (ví dụ như: Cisco Secure IDS, Emerald eXpert-BSM(Solaris)).

-Phân biệt ý định người dùng(User intention identification):

Kỹ thuật này mô hình hóa các hành vi thông thường của người dùng bằng một tập nhiệm vụ mức cao mà họ có thể thực hiện được trên hệ thống (liên quan đến chức năng người dùng). Các nhiệm vụ đó thường cần đến một số hoạt động được điều chỉnh sao cho hợp với dữ liệu kiểm định thích hợp. Bộ phân tích giữ một tập hợp nhiệm vụ có thể chấp nhận cho mỗi người dùng. Bất cứ khi nào một sự không hợp lệ được phát hiện thì một cảnh báo sẽ được sinh ra.

-Phân tích trạng thái phiên (State-transition analysis):

Một tấn công được miêu tả bằng một tập các mục tiêu và phiên cần được thực hiện bởi một kẻ xâm nhập để gây tổn hại hệ thống. Các phiên được trình bày trong sơ đồ trạng thái phiên. Nếu phát hiện được một tập phiên vi phạm sẽ tiến hành cảnh báo hay đáp trả theo các hành động đã được định trước.

-Phương pháp phân tích thống kê (Statistical analysis approach):

Đây là phương pháp thường được sử dụng.

Hành vi người dùng hay hệ thống (tập các thuộc tính) được tính theo một số biến thời gian. Ví dụ, các biến như là: đăng nhập người dùng, đăng xuất, số tập tin truy nhập trong một khoảng thời gian, hiệu suất sử dụng không gian đĩa, bộ nhớ, CPU,… Chu kỳ nâng cấp có thể thay đổi từ một vài phút đến một tháng. Hệ thống lưu giá trị có nghĩa cho mỗi biến được sử dụng để phát hiện sự vượt quá ngưỡng được định nghĩa từ trước. Ngay cả phương pháp đơn giản này cũng không thế hợp được với mô hình hành vi người dùng điển hình. Các phương pháp dựa vào việc làm tương quan thông tin về người dùng riêng lẻ với các biến nhóm đã được gộp lại cũng ít có hiệu quả.

Vì vậy, một mô hình tinh vi hơn về hành vi người dùng đã được phát triển bằng cách sử dụng thông tin người dùng ngắn hạn hoặc dài hạn. Các thông tin này thường xuyên được nâng cấp để bắt kịp với thay đổi trong hành vi người dùng. Các phương pháp thống kê thường được sử dụng trong việc bổ sung trong IDS dựa trên thông tin hành vi người dùng thông thường.

Sau khi đã có một số khái niệm cơ bản về IDS ( Hệ thống phát hiện xâm nhập) dùng chung cho cả mạng có dây và mạng không dây.

Comment