Mục tiêu

Cấu hình để router bảo vệ mạng bên trong hạn chế kiểu tấn công Smurf Attack

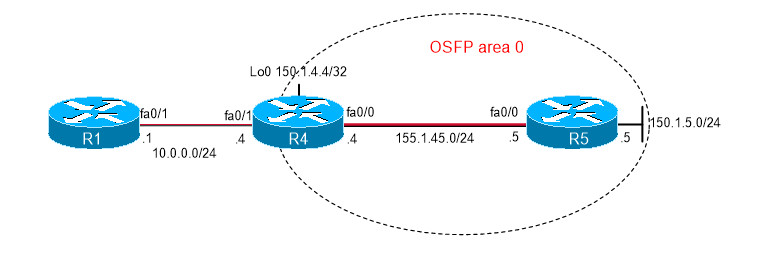

Mô hình

Mô tả

Mô tả

Smurf Attack là một dạng tấn công DoS, trong đó attacker sẽ gửi tràn ngập gói tin ICMP với địa chỉ IP của gói ICMP echo đã bị spoofed. Attacker đã thay đổi gói tin này thành địa chỉ của victim. Những gói echo-reply sẽ được gửi tới victim. Trong một số trường hợp địa chỉ IP source của gói tin là địa chỉ directed broadcast address, cho phép attacker tấn công đến 1 network segment thay vì chỉ tấn công 1 host.

Committed Access Rate (CAR) giúp hạn chế kiểu tấn công trên bằng cách cho phép hạn chế traffic ra vào 1 interface, nó có thể match nhiều loại traffic. CAR thông thường được thực thi trên các egress traffic, cho phép đưa ra các policies hạn chế tốc độ khác nhau đối với các loại traffic khác nhau.

Trong bài lab này,

-Cấu hình “Static NAT”

-Smurf Attack được thực hiện dựa trên gói ICMP echo trả về, do đó mạng đích có thể bị tràn ngập gói tin ICMP echo-reply.

-Tạo ra rate-limit rule hạn chế các traffic match với ACL 100 là 64Kbps

-Chọn Bc và Be phù hợp với traffic-rate là 1 giây và 1,5 giây

Bc = 64000 bit * 1/8 = 8000 bytes

Be = 1.5 * 8000 = 12000 bytes

-Rate-limiting rules này sẽ apply lên interface fa0/0 của Router 4

Cấu hình tham khảo

Bước 1: Cấu hình địa chỉ IP, định tuyến, Static NAT

Router 4

!

interface Loopback0

ip address 150.1.4.4 255.255.255.0

ip ospf network point-to-point

!

interface FastEthernet0/0

ip address 155.1.45.4 255.255.255.0

ip nat outside

ip virtual-reassembly

speed auto

!

interface FastEthernet0/1

ip address 10.0.0.4 255.255.255.0

ip nat inside

ip virtual-reassembly

speed auto

!

!

router ospf 1

log-adjacency-changes

network 150.1.4.0 0.0.0.255 area 0

network 155.1.45.0 0.0.0.255 area 0

!

ip classless

!

ip nat inside source static 10.0.0.1 interface Loopback0

!

Router 5

!

interface FastEthernet0/0

ip address 155.1.45.5 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 150.1.5.5 255.255.255.0

duplex auto

speed auto

no keepalive

!

router ospf 1

log-adjacency-changes

network 150.1.5.0 0.0.0.255 area 0

network 155.1.45.0 0.0.0.255 area 0

!

Router 1

!

interface FastEthernet0/0

ip address 10.0.0.1 255.255.255.0

duplex auto

speed auto

!

ip classless

ip route 0.0.0.0 0.0.0.0 10.0.0.4

!

Bước 2: Tạo ACL 100, apply Rate-limiting rule lên fa0/0 của Router 4

Router 4

!

access-list 100 permit icmp any any echo-reply

!

interface FastEthernet0/0

rate-limit input access-group 100 64000 8000 12000 conform-action transmit exceed-action drop

!

Khi traffic match với rule trong ACL, thì sẽ có một số hành động thích hợp cho các traffic hợp lệ (conform-action parameter) và traffic không hợp lệ (exceed-action parameter) như continue, drop, transmit…

Bước 3: Kiểm tra

Router 4

R4#ping 150.1.5.5 size 500 repeat 150

Type escape sequence to abort.

Sending 150, 500-byte ICMP Echos to 150.1.5.5, timeout is 2 seconds:!!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!!!!!!. !!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!!!!!!.!!!!!!!! !!!!!!!!!!!!.!!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!! !!!!.!!!

Success rate is 95 percent (143/150), round-trip min/avg/max = 1/2/4 ms

R4#show int fa0/0 rate-limit

FastEthernet0/0

Input

matches: access-group 100

params: 64000 bps, 8000 limit, 12000 extended limit

conformed 1159 packets, 595726 bytes; action: transmit

exceeded 57 packets, 29298 bytes; action: drop

last packet: 6544ms ago, current burst: 996 bytes

last cleared 00:05:58 ago, conformed 13000 bps, exceeded 0 bps

R4#

R4#show ip access-lists

Extended IP access list 100

10 permit icmp any any echo-reply (150 matches)

Cấu hình để router bảo vệ mạng bên trong hạn chế kiểu tấn công Smurf Attack

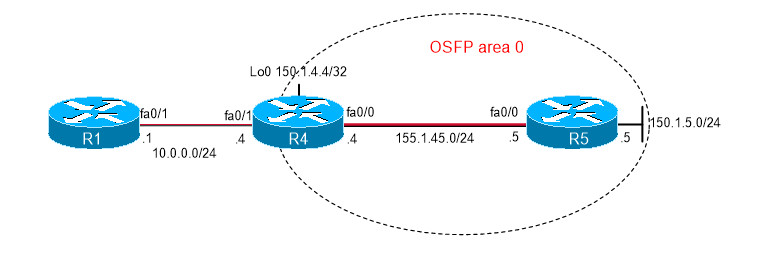

Mô hình

Mô tả

Mô tảSmurf Attack là một dạng tấn công DoS, trong đó attacker sẽ gửi tràn ngập gói tin ICMP với địa chỉ IP của gói ICMP echo đã bị spoofed. Attacker đã thay đổi gói tin này thành địa chỉ của victim. Những gói echo-reply sẽ được gửi tới victim. Trong một số trường hợp địa chỉ IP source của gói tin là địa chỉ directed broadcast address, cho phép attacker tấn công đến 1 network segment thay vì chỉ tấn công 1 host.

Committed Access Rate (CAR) giúp hạn chế kiểu tấn công trên bằng cách cho phép hạn chế traffic ra vào 1 interface, nó có thể match nhiều loại traffic. CAR thông thường được thực thi trên các egress traffic, cho phép đưa ra các policies hạn chế tốc độ khác nhau đối với các loại traffic khác nhau.

Trong bài lab này,

-Cấu hình “Static NAT”

-Smurf Attack được thực hiện dựa trên gói ICMP echo trả về, do đó mạng đích có thể bị tràn ngập gói tin ICMP echo-reply.

-Tạo ra rate-limit rule hạn chế các traffic match với ACL 100 là 64Kbps

-Chọn Bc và Be phù hợp với traffic-rate là 1 giây và 1,5 giây

Bc = 64000 bit * 1/8 = 8000 bytes

Be = 1.5 * 8000 = 12000 bytes

-Rate-limiting rules này sẽ apply lên interface fa0/0 của Router 4

Cấu hình tham khảo

Bước 1: Cấu hình địa chỉ IP, định tuyến, Static NAT

Router 4

!

interface Loopback0

ip address 150.1.4.4 255.255.255.0

ip ospf network point-to-point

!

interface FastEthernet0/0

ip address 155.1.45.4 255.255.255.0

ip nat outside

ip virtual-reassembly

speed auto

!

interface FastEthernet0/1

ip address 10.0.0.4 255.255.255.0

ip nat inside

ip virtual-reassembly

speed auto

!

!

router ospf 1

log-adjacency-changes

network 150.1.4.0 0.0.0.255 area 0

network 155.1.45.0 0.0.0.255 area 0

!

ip classless

!

ip nat inside source static 10.0.0.1 interface Loopback0

!

Router 5

!

interface FastEthernet0/0

ip address 155.1.45.5 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 150.1.5.5 255.255.255.0

duplex auto

speed auto

no keepalive

!

router ospf 1

log-adjacency-changes

network 150.1.5.0 0.0.0.255 area 0

network 155.1.45.0 0.0.0.255 area 0

!

Router 1

!

interface FastEthernet0/0

ip address 10.0.0.1 255.255.255.0

duplex auto

speed auto

!

ip classless

ip route 0.0.0.0 0.0.0.0 10.0.0.4

!

Bước 2: Tạo ACL 100, apply Rate-limiting rule lên fa0/0 của Router 4

Router 4

!

access-list 100 permit icmp any any echo-reply

!

interface FastEthernet0/0

rate-limit input access-group 100 64000 8000 12000 conform-action transmit exceed-action drop

!

Khi traffic match với rule trong ACL, thì sẽ có một số hành động thích hợp cho các traffic hợp lệ (conform-action parameter) và traffic không hợp lệ (exceed-action parameter) như continue, drop, transmit…

Bước 3: Kiểm tra

Router 4

R4#ping 150.1.5.5 size 500 repeat 150

Type escape sequence to abort.

Sending 150, 500-byte ICMP Echos to 150.1.5.5, timeout is 2 seconds:!!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!!!!!!. !!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!!!!!!.!!!!!!!! !!!!!!!!!!!!.!!!!!!!!!!!!!!!!!!!!.!!!!!!!!!!!!!!!! !!!!.!!!

Success rate is 95 percent (143/150), round-trip min/avg/max = 1/2/4 ms

R4#show int fa0/0 rate-limit

FastEthernet0/0

Input

matches: access-group 100

params: 64000 bps, 8000 limit, 12000 extended limit

conformed 1159 packets, 595726 bytes; action: transmit

exceeded 57 packets, 29298 bytes; action: drop

last packet: 6544ms ago, current burst: 996 bytes

last cleared 00:05:58 ago, conformed 13000 bps, exceeded 0 bps

R4#

R4#show ip access-lists

Extended IP access list 100

10 permit icmp any any echo-reply (150 matches)